2021年6月25日 更新

セキュリティ情報ID hitachi-sec-2021-201

UEFIセキュアブートのセキュリティ機能に関連する脆弱性に対処するため、オープンソースのGRUB2ブートローダーが更新されました。

この更新は、GRUB2の脆弱性の問題(ニックネーム「BootHole」)を対象に、業界全体で以前にも提供されたセキュリティ更新プログラムに関連するものです。

オペレーティングシステムベンダーは、GRUB2の最新のセキュリティ問題に対処するための更新プログラムを提供し始めました。この状況に追従して、HA8000Vシステム装置は、セキュアブート機能が有効になっているユーザー向けに更新版のUEFI Forbidden Signature Database (DBX) を提供します。

詳細については以下CVEを参照してください。

| 今回新たに公開されたCVE | 前回のCVE (2021年1月8日公開時のCVE) |

|---|---|

| CVE-2021-20233, CVE-2020-25632, CVE-2020-27779, CVE-2021-20225, CVE-2020-27749, CVE-2020-25647 |

CVE-2020-10713, CVE-2020-15705, CVE-2020-7205 |

セキュアブートを有効にしている場合、影響を受けるHA8000V製品については下表を参照してください。

| 製品 | 影響を受ける状態 | 対策済の状態 | |

|---|---|---|---|

| 日立アドバンストサーバ HA8000Vシリーズ |

DL20 Gen10, DL360 Gen10, DL380 Gen10, DL580 Gen10, ML30 Gen10, ML350 Gen10 |

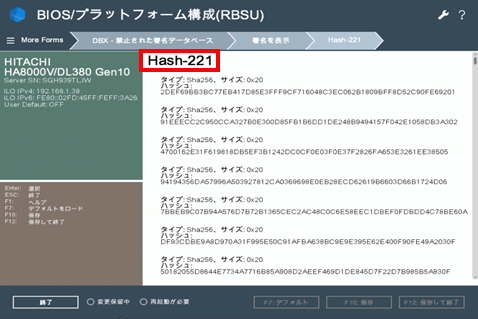

未対策のDBX (システムユーティリティにてDBXのエントリにHash-221が存在しない場合、未対策となります。*) |

対策済のDBX (システムユーティリティにてDBXのエントリにHash-221が存在する場合、対策済となります。*) |

| Intelligent Provisioning (IP) | Intelligent Provisioning バージョン 3.60以前 | Intelligent Provisioning バージョン 3.62以降 | |

この脆弱性を解決するためには、UEFI Forbidden Signature Database (DBX)のエントリ追加が必要です。未対策のDBXについてもIntelligent Provisioningをバージョン3.62以降にアップデートすることで、問題となるGRUB2での起動を抑止するためのDBXのエントリがBIOSに追加されます。Intelligent Provisioningバージョン3.62以降は次の日立Webページよりダウンロードしてください。(Intelligent Provisioningのアップデートに関してOSの依存性はありません。また、オフラインでリカバリメディアを用いてアップデートする際はシステム装置の再起動が必要となります。)

注意事項:対策版のDBXを適用しセキュアブートが有効になっている場合、Intelligent Provisioning バージョン 3.60以前のブート環境ではシステムが起動できなくなります。また、対策版DBXを適用後システムユーティリティにて「工場デフォルト設定の復元」等を実施すると、DBXのエントリが対策前に戻ってしまう可能性がありますので注意願います。

表示された全ての”Hash Certificate”を確認してください。

いずれかのHash Certificateに「Hash-221」が存在していることを確認してください。

本例ではHash Certificate-3にてHash-221が確認できました。もしHash-221が存在しない場合はIntelligent Provisioningバージョン3.62以降へのアップデートもしくは上書きが必要となります。

製品サポート窓口にお問い合わせください。

2021年6月25日(更新): 最新の脆弱性情報(CVE-2021-20233, CVE-2020-25632, CVE-2020-27779, CVE-2021-20225, CVE-2020-27749, CVE-2020-25647)に追従した内容に更新しました。

2021年1月8日(公開) : このセキュリティ情報ページを新規作成および発信しました。