概要

GRUB2のセキュリティ脆弱性(BootHole)が公表されました。影響と対策方法をについて以下に示します。

重要度

重要

現象および影響範囲

この脆弱性によりセキュアブートの保護を回避してブートプロセス中に任意のコードを実行される可能性があります。詳細は公表されているCVE-2020-10713、CVE-2020-15705、CVE-2020-7205の情報を参照してください。

回避策

CVEを参照してください。

対策方法

この脆弱性を解決するためには、UEFI Forbidden Signature Database (DBX)のエントリ追加が必要です。Intelligent Provisioningをバージョン3.46以降にアップデートすることで、BootHole脆弱性のあるGRUB2の起動を抑止するためのエントリがBIOSに追加されます。Intelligent Provisioningバージョン3.46以降は次の日立Webページよりダウンロードしてください。

対象製品

| 対象装置 |

HA8000V/DL20 Gen10 HA8000V/DL360 Gen10 HA8000V/DL380 Gen10 HA8000V/DL580 Gen10 HA8000V/ML30 Gen10 HA8000V/ML350 Gen10 |

|---|

発生条件

CVEを参照してください。

対象

セキュアブートをご使用のお客さまで、システムユーティリティにてDBXのエントリ数が233件未満の場合、対策が必要となります。お客さまにて追加削除をしている場合はその件数を考慮してください。また、システムユーティリティにて「工場デフォルト設定の復元」等を実施すると、DBXの内容が対策前に戻ってしまう可能性がありますので注意願います。

確認方法

システムユーティリティでのDBXのエントリ数の確認方法を以下に示します。

システム構成 > BIOS/プラットフォーム構成(RBSU) > サーバーセキュリティ > セキュアブート設定 > アドバンストセキュアブートオプション > DBX - 禁止された署名データベース > 署名を表示

表示されたすべての”Hash Certificate”を確認してください。

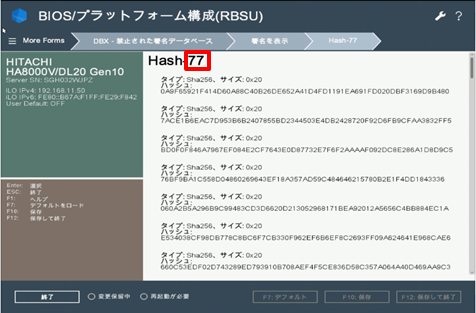

Hash Certificate-1

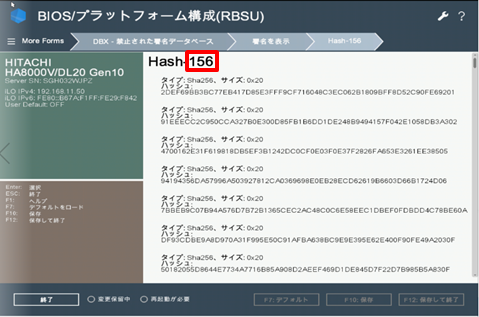

Hash Certificate-2

本例ではHash Certificate-1で77件、Hash Certificate-2で156件、合計233件のエントリ数が確認できます。233件未満であればIntelligent Provisioningバージョン3.46以降へのアップデートもしくは上書きが必要となります。

対象OS

OS依存はありません。

関連するセキュリティ情報・重要なお知らせ

- CRI-2020-0012

- hitachi-sec-2021-201

- (2021年6月25日に更新したGRUB2のセキュリティ脆弱性情報となります。)

更新情報

2021年6月25日(更新):「関連するセキュリティ情報・重要なお知らせ」に更新されたGRUB2のセキュリティ脆弱性情報(hitachi-sec-2021-201)を追加

2020年10月30日(公開)

- *

- 本ページで記載している内容を予告なく変更することがありますので、あらかじめご了承ください。

文書番号

CRI-2020-0014