![]()

更新日: 2020年10月22日

HIRTが関わったインシデント対応を記録として残していくこともCSIRTの役割であると考えています。本ページは、インシデント対応記録のアーカイブを目的としています。

[出典] https://www.sdl.hitachi.co.jp/csec/css2008-cfp-secinfo.html

「CSS2008のCFPを騙ったウイルスメール」の対応について

コンピュータセキュリティ研究会では、「CSS2008のCFPを騙ったウイルスメール」を、 いわゆる特定の組織や分野を狙った標的型攻撃の一例であると捉えています。 このため、標的型攻撃の実態の一旦を明らかにすることと、対応の一事例として 参考となるべく、多くの事実を公開していくこととしました。

対応の経過

「CSS2008のCFPを騙ったウイルスメール」の対応経過を示します。 2008-05-20 PDF 版 CFP を Web サイト(http://www.sdl.hitachi.co.jp/csec/css2008-cfp.pdf)に掲載 2008-06-05 10:45 ウイルスメール着信 [10] 2008-06-05 11:47 ウイルスメール受信に関する報告1 2008-06-05 12:13 ウイルスメール受信に関する報告2 2008-06-05 12:40 注意喚起メール(第1報)の送信 (csec 362) [注意] CSS2008のCFPを騙ったウイルスメール [1] 2008-06-10 ウイルスメール受信に関する報告3 2008-06-14 09:24 注意喚起メール(第2報)の送信 (csec 363) CSS2008のCFPを騙ったウイルスメールに関する報告 (第2報) [2] 2008-06-14 ウイルスメール受信に関する報告4 2008-08-04 関係組織に検体提供の依頼開始 [5] 2008-08-26 関係組織から検体提供 [6] 2008-09-01 関係組織に検体解析の依頼開始 [7] 2008-10-08 CSS2008 において検体解析結果の報告 [8] 2008-10-12 IPA、JPCERTコーディネーションセンターへの報告 [9] 2008-10-14 JPCERTコーディネーションセンターから自動応答 [9] 2008-10-28 検体解析結果の公開 [8] 2008-12-03 受信したウイルスメールの画像(スナップショット)を掲載 [10] 2009-01-26 CSS2008のCFPを騙ったウイルスメール受信の仮想体験デモを掲載 [11]参考情報

- [1] 注意喚起メール(第1報):(csec 362) [注意] CSS2008のCFPを騙ったウイルスメール

- [2] 注意喚起メール(第2報):(csec 363) CSS2008のCFPを騙ったウイルスメールに関する報告 (第2報)

- [3] メールヘッダの記録

- [4] 発信元の記録

- [5] CSS2008のCFPを騙ったウイルスメール検体提供のお願い

- [6] 偽 css2008-cfp.pdf に関する情報

- [7] CSS2008のCFPを騙ったウイルスメール検体解析ご協力のお願い

- [8] CSS2008のCFPを騙ったウイルスメール検体解析結果

- [9] IPA、JPCERTコーディネーションセンターへの報告

- [10] 受信したウイルスメールの画像(スナップショット)

- [11] CSS2008のCFPを騙ったウイルスメール受信の仮想体験デモ

各位 CSS2008のCFPを騙ったウイルスメールが送付されているとの 情報がはいっております。 Date : 2008/06/05 10:46:20 From : sig@ipsj.or.jp To : *** VirusName(s): TROJ_PIDIEF.DU FileName(s) : css2008-cfp.pdf 現在、CSEC研究会、ならびに、CSS2008実行委員会から 電子メールによるCSS2008のCFP(PDF)配布は行っておりません。 ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ 今後、CSS2008 CFP配布は、電子メールの場合テキスト版のみの配布とします。 CSS2008のCFPに関して、添付ファイルを開いたり、添付ファイルの付いている 電子メールを転送しないようお願い致します。

[概要]

CSS2008のCFPを騙ったウイルスメールは、Acrobat の脆弱性を悪用するウイルス

です。2008年4月に IPA を騙るものが確認されており、IPA より下記のように

注意喚起が出されています。

- IPA を騙った「なりすましメール」にご注意ください

http://www.ipa.go.jp/security/topics/alert20080416.html

ファイル参照時の挙動

Acrobat 8.0 を用いてファイルを開こうとすると、Acrobat が開きかけて

すぐに終了し、直後に正常な文章(CSS2008の案内)が記載されたダミー

ファイル(1.pdf)が開き、その裏でウイルス(exeファイル)が作成される

ことを確認しています。

なお、Acrobat Reader 8.1.2 においては、元のPDFファイルが空白表示

されますが、ウイルスとしての感染動作には失敗します。

Acrobat Reader 7.1.0 での動作については確認がとれていません。

[経過報告]

注意喚起だけでは、なんとなく納得感がないため、可能な範囲で定量的な

数値にしてみました。

2008年6月5日に報告しました、「CSS2008のCFPを騙ったウイルスメール」に

ついてですが、CSEC研究会には計3件の報告が届きました。

ほぼ同時刻に、同一送信元から発信されたものです。

Date(Dateから取得) srcIP(Receivedから取得)

Thu, 5 Jun 2008 10:45:24 +0900 210.108.157.54 報告3

Thu, 5 Jun 2008 10:45:51 +0900 210.108.157.54 報告2

Thu, 5 Jun 2008 10:45:57 +0900 210.108.157.54 報告1

Thu, 5 Jun 2008 10:46:16 +0900 210.108.157.54 報告3

もし、同様なメールを受信している場合には、時刻と発信元情報を

ご連絡(csec-adm-request@sdl.hitachi.co.jp)頂ければ幸いです。

可能ならば、Received: Message-ID: X-Mailer: X-MimeOLE:

Content-type: などの補足情報もお待ちしております。

調査結果につきましては、別途まとめた後、報告させて頂きます。

[参考情報]

- TROJ_PIDIEF.DU (Trendmicro)

http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=TROJ_PIDIEF.DU

- TROJ_DROPPER.NGZ (Trendmicro)

http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=TROJ_DROPPER.NGZ

- Mal/JSShell-B(Sophos)

http://www.sophos.com/security/analyses/viruses-and-spyware/maljsshellb.html

- HTML/Shellcode.Gen - Malware (AntiVir)

http://www.avira.com/jp/threats/section/details/id_vir/3676/html_shellcode.gen.html

- Exploit/IESlice (Panda)

http://www.pandasecurity.com/homeusers/security-info/about-malware/encyclopedia/overview.aspx?idvirus=191818&sitepanda=particulares

- Trojan.Dropper (Symantec)

http://www.symantec.com/ja/jp/security_response/writeup.jsp?docid=2002-082718-3007-99

報告1 <組織A>

Received: from unknown (HELO aac2d352151d49c) ([210.108.157.54])

Received: from aac2d352151d49c ([127.0.0.1]) by aac2d352151d49c with Microsoft SMTPSVC(6.0.2600.2180);

Thu, 5 Jun 2008 10:45:57 +0900

Date: Thu, 5 Jun 2008 10:45:57 +0900

Message-ID: <004b01c8c6ad$e6757b80$1601a8c0@aac2d352151d49c>

X-Mailer: Microsoft Outlook Express 6.00.2900.2180

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.2180

Content-type: text/plain; charset=iso-2022-jp

boundary="----=_NextPart_000_0046_01C8C6F9.564A10B0"

報告2 <組織B>

Received: from aac2d352151d49c ([210.108.157.54])

Received: from aac2d352151d49c ([127.0.0.1]) by aac2d352151d49c with Microsoft SMTPSVC(6.0.2600.2180);

Thu, 5 Jun 2008 10:45:51 +0900

Date: Thu, 5 Jun 2008 10:45:51 +0900

Message-ID: <004201c8c6ad$e297f330$1601a8c0@aac2d352151d49c>

X-Mailer: Microsoft Outlook Express 6.00.2900.2180

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.2180

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_0017_01C8C705.A0EFE7A0"

報告3 <組織C>

Received: from aac2d352151d49c (unknown [210.108.157.54])

Received: from aac2d352151d49c ([127.0.0.1]) by aac2d352151d49c with Microsoft SMTPSVC(6.0.2600.2180);

Thu, 5 Jun 2008 10:45:24 +0900

Date: Thu, 5 Jun 2008 10:45:24 +0900

Message-ID: <001e01c8c6ad$d290dc90$1601a8c0@aac2d352151d49c>

X-Mailer: Microsoft Outlook Express 6.00.2900.2180

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.2180

Content-Type: multipart/mixed;

boundary="----=_NextPart_000_0019_01C8C6F9.42440710"

Received: from aac2d352151d49c (unknown [210.108.157.54])

Received: from aac2d352151d49c ([127.0.0.1]) by aac2d352151d49c with Microsoft SMTPSVC(6.0.2600.2180);

Thu, 5 Jun 2008 10:46:16 +0900

Date: Thu, 5 Jun 2008 10:46:16 +0900

Message-ID: <006601c8c6ad$f1c8a700$1601a8c0@aac2d352151d49c>

X-Mailer: Microsoft Outlook Express 6.00.2900.2180

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.2180

Content-Type: multipart/mixed;

boundary="----=_NextPart_000_0061_01C8C6F9.619D3C30"

報告4 <組織D>

Received: from aac2d352151d49c (unknown [210.108.157.54])

Received: from aac2d352151d49c ([127.0.0.1]) by aac2d352151d49c with Microsoft SMTPSVC(6.0.2600.2180);

Thu, 5 Jun 2008 10:46:46 +0900

Date: Thu, 5 Jun 2008 10:46:46 +0900

Message-ID: <008a01c8c6ae$03998120$1601a8c0@aac2d352151d49c>

X-Mailer: -

X-MimeOLE: -

Content-Type: multipart/alternative;

boundary="_000_008a01c8c6ae039981201601a8c0aac2d352151d49c_"

Date(Dateから取得) srcIP(Receivedから取得) Thu, 5 Jun 2008 10:45:24 +0900 210.108.157.54 報告3 Thu, 5 Jun 2008 10:45:51 +0900 210.108.157.54 報告2 Thu, 5 Jun 2008 10:45:57 +0900 210.108.157.54 報告1 Thu, 5 Jun 2008 10:46:16 +0900 210.108.157.54 報告3 Thu, 5 Jun 2008 10:46:46 +0900 210.108.157.54 報告4

2008年8月に入ってから、関係組織に、依頼状を用いた検体提供のお願いを開始しました。

2008年8月26日に、関係組織から検体の提供を受けました。提供された検体に関する情報は次の通りです。[偽 css2008-cfp.pdf のハッシュ値] MD5 = CA 0C 94 E3 53 C6 CD 63 CC 3E 61 0E AD FF 0E FA SHA1 = FE97 A558 EA3B 5383 28FA 2A5A 5911 BB3F 8337 8718 [ オリジナルファイル (css2008-cfp.pdf) のハッシュ値] コンピュータセキュリティシンポジウム 2008 (CSS 2008) (2008年5月作成PDF版CFP) SHA1 = 2677 FA57 FC09 AEE6 5DFB 387A 185E F8D5 5826 DFC8 SHA256 = 2FD3 223C BB5E 7CEB 4E5C E9A5 0031 798A C2B6 618C F01E FEEC 0232 B451 6953 F554

2008年9月に入ってから、関係組織に、依頼状を用いた検体解析のお願いを開始しました。

検体解析結果については、「CSS2008のCFPを騙ったウイルスメール検体解析結果」を参照ください。

なお、本検体解析結果報告につきましては、NTT 情報流通プラットフォーム研究所の青木一史さん、伊藤光恭さんに作成をお願いしました。

検体解析を実施した担当者のコメントを紹介します。解析を実施してアンパックするとファイルをダウンロードするところまでたどり着いた。 ダウンロード先サーバはアクセス制限があるらしく、ダウンロードを繰り返すとアクセスできなくなった。 しかも、ダウンロードした検体はカスペルスキーが検知するので、使い回している可能性が高いと思われる。 どうやらダウンロードする検体の感染動作はオンラインゲームの ID/Password を盗むタイプであった。 ここまで手が込んだモノを使っておきながらそれは・・・という実感であった。

IPAとJPCERTコーディネーションセンターに報告書を提出しました。

- IPA: コンピュータウイルスの(発見)についての届出

- JPCERTコーディネーションセンター: コンピュータセキュリティインシデント報告

- JPCERTコーディネーションセンター: [自動応答] Re: コンピュータセキュリティインシデント報告

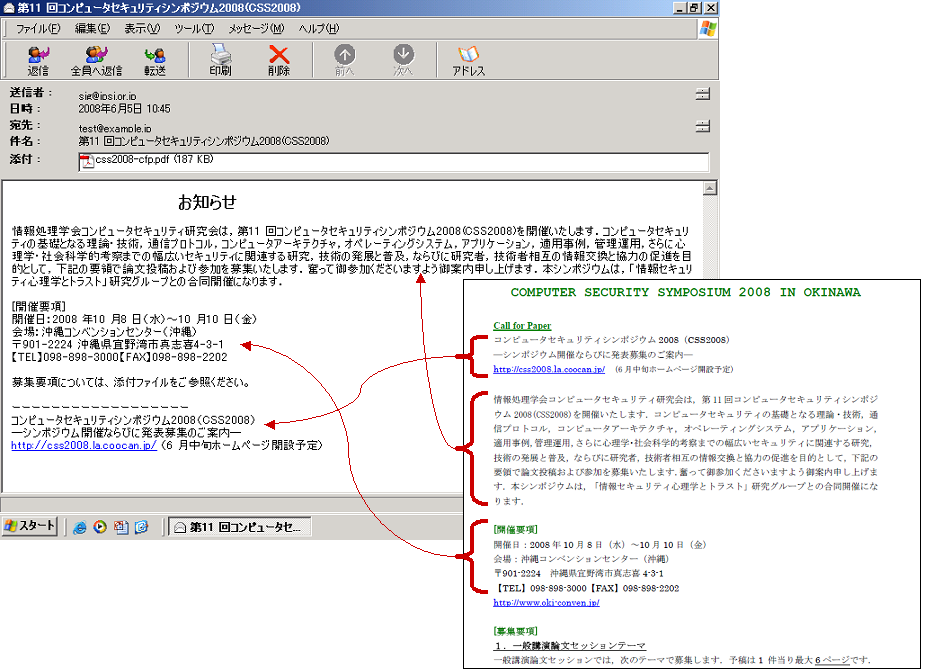

図1:受信したウイルスメールの画像(スナップショット)

受信したウイルスメールの本文は、CSS2008 CFP (PDF) を切り貼りした文章で構成されていました。

仮想体験デモについては、「CSS2008のCFPを騙ったウイルスメール受信の仮想体験デモ」を参照ください。

なお、仮想体験デモにつきましては、Hitachi Incident Response Team に作成をお願いしました。

担当:寺田、大西

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています