![]()

- 仮想体験デモ (4) -

更新日: 2018年04月09日

5月中旬に流布したランサムウェアWannaCryは、Windows SMBv1のリモートからコード実行を許してしまう脆弱性(MS17-010、CVE-2017-0145)を悪用して、他の脆弱なWindowsシステムに感染するネットワークワーム型のランサムウェアです。HIRT-PUB17009では、他の脆弱なWindowsシステムにネットワーク感染する様子について紹介したいと思います。

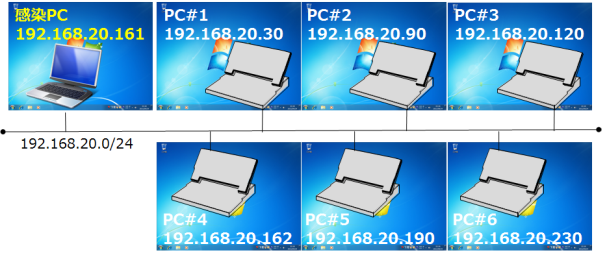

ランサムウェアWannaCryは、他の脆弱なWindowsシステムに感染していくことで自己増殖を試みます。そのために、(1)同一ネットワーク内を探索し、(2)並行してランダムにIPアドレス空間を探索します。仮想体験デモでは、同一ネットワーク内の探索によってネットワーク感染していく様子をMP4ファイルのムービーで紹介します。ネットワーク感染の様子のために用意したPCは、感染PC 1台と脆弱性(MS17-010、CVE-2017-0145)対策をしていないPC 6台です(図 1)。

図 1: ネットワーク感染の様子のために用意したネットワーク構成

HIRT-PUB17009の仮想体験デモは、4倍速のMP4ファイルのムービーです。6台のPCが感染してしまうまでの時間は約1分10秒ほどですので、実時間にすると5分ほどのことです。

図 2: 仮想体験デモ WannaCry ~ネットワーク感染の様子(4倍速)〜

感染PCは、IPアドレスの末尾を1つずつ増やしながら(図 1のネットワーク構成の場合には、192.168.20.1、192.168.20.2、...、192.168.20.254)、同一ネットワーク内のPCを探索していきます(図 3)。さらに、感染してしまったPCは、感染PCと同様に(1)同一ネットワーク内を探索し、(2)並行してランダムにIPアドレス空間を探索するため、急速に感染源が増え、感染が広がっていくことになります(図 4)。

図 3: 同一ネットワーク内探索の模式図

図 4: 自己増殖の模式図

仮想体験デモの中で、6台のPCが感染するまでの流れを図 5に示します。感染元を見ると、3つのグループ{感染PC=>PC#3(120)}、{PC#3(120)=>PC#1(30)、PC#2(90)、PC#5(190)}、{PC#2(90)=>PC#4(162)、PC#6(230)}に分けることができます。この部分は、図 4で示す自己増殖により、急速に感染源が増え、感染が広がっていく様子と合致しています。

ただ、感染PCは、IPアドレスの末尾を1つずつ増やしながら同一ネットワーク内のPCを探索していきますが、実際に感染する順序は、PC#3(120)、PC#2(90)、PC#1(30)、PC#6(230)、PC#4(162)、PC#5(190)で、必ずしも探索順序で感染するわけではありません。なお、カッコの中は、IPアドレスの第4オクテットです。

Wannacry

SHA256:24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

MD5:db349b97c37d22f5ea1d1841e3c89eb4

担当:寺田、大西、重本倫宏(研究開発グループ セキュリティ研究部)

鬼頭哲郎(研究開発グループ セキュリティ研究部)

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています