![]()

更新日: 2017年08月17日

米国AIS(Automated Indicator Sharing)は、攻撃指令サーバのドメインやIPアドレス、マルウェアのハッシュ値などの検知指標(インディケータ)を共有する官民連携の情報共有基盤です。HIRT-PUB17007では、情報共有基盤としてのAISについて紹介したいと思います。

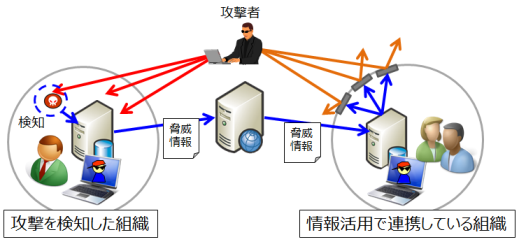

サイバー攻撃対策における情報活用には、図 1に示すように、サイバー攻撃が行われる前に、連携している組織からの情報を利用して対策につなげる事前措置や、サイバー攻撃による侵害が発生していたかどうかを特定する事後措置があります。場合によっては、攻撃者や攻撃活動の特徴付けなど、より高度な分析を意図した情報活用が行われています。

図 1: 連携している組織からの情報を利用して対策につなげる事前措置

国内では、IPAのサイバー情報共有イニシアティブ(J-CSIP)や、ICT-ISAC、金融ISACなどのISAC(Information Sharing and Analysis Center)と呼ばれる情報共有分析センター、CSIRT(Computer Security Incident Response Team)コミュニティである日本シーサート協議会など、いろいろな体制での情報活用が取り組まれています。

情報活用によるサイバー攻撃対策のためには、高度なセキュリティ人材によって、高度な情報分析が可能となる「人手を介した連携」だけではなく、高度な情報分析はできませんが、即時的な対処など、攻撃者の活動スピードへの追従につなげられる「システムを介した連携」を検討する必要があります (表 1)。人手で処理する場合、その人の技量によってしまう可能性があるため、技量によって左右されないシステム化は有用です。また、高度なセキュリティ人材ではなくても取り扱いできるシステム化やルーチンワーク化は、セキュリティ人材不足を補う手段にもなります。情報活用を支える情報共有基盤には、「人手を介した連携」と「システムを介した連携」の双方を考える必要があります。

表 1: 情報活用を支える情報共有基盤

| 地震の場合 | サイバー攻撃対策の場合 | |

| システムを介した連携(機械処理系を加味した情報網、machine readable型) | 電子メールで配信される地震速報 | STIX/TAXIIなどを用いたシステム化(例:AISなど) |

| 人手を介した連携(人間系の情報網、human readable型) | 気象庁が発表する会見 | メール、SNSなどを用いた連携 |

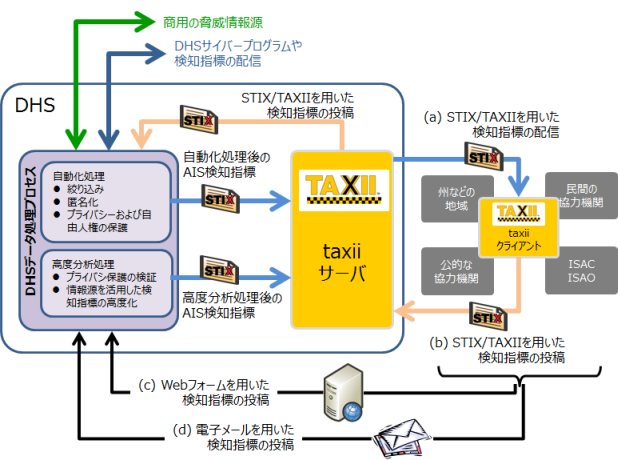

AISは、サイバーセキュリティ情報共有法(CISA)によって、2016年3月から米国国土安全保障省(DHS)の下で稼働を開始しました。AISでは、攻撃指令サーバのドメインやIPアドレス、マルウェアのハッシュ値などのサイバー脅威情報を記述した検知指標(インディケータ)を収集すると共に、国家サイバーセキュリティ通信統合センター(NCCIC)で分析したサイバー脅威情報を記述した検知指標(インディケータ)を配信しています。AISからの検知指標の受領やAISに検知指標を投稿するための手順を、表 2、図 2に示します。

表 2: AISからの検知指標の受領/AISへの検知指標の投稿

| 入出力 | 手順 | 事前申請手続き |

| AISからの検知指標の受領 | (a) STIX/TAXIIを用いた検知指標の受領 | 要 |

| AISへの検知指標の投稿 | (b) STIX/TAXIIを用いた検知指標の投稿 | |

| (c) Webフォームを用いた検知指標の投稿 | 不要 | |

| (d) 電子メールを用いた検知指標の投稿 |

図 2: AIS

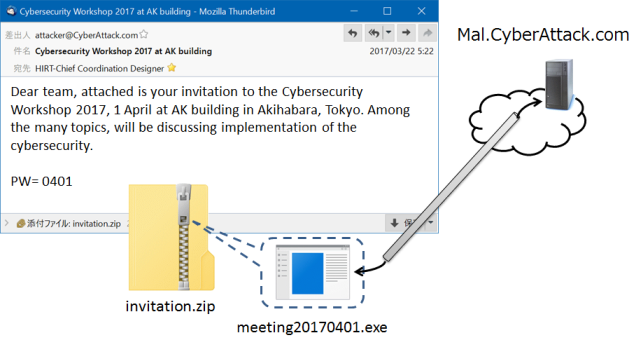

検知指標(インディケータ)は、検知に有効なサイバー攻撃を特徴付ける指標のことです。例えば、図 3に示すような不正サイトMal.CyberAttack.comにアクセスするマルウェア(invitation.zip、meeting20170401.exe)が添付された不審メールを受信した場合には、表 3に示す項目などが検知指標(インディケータ)となります。情報活用においては、サイバー攻撃活動に共通的な項目が検知指標(インディケータ)として、より有効であると言えます。

表 3: 検知指標(インディケータ)の例

| 区分 | 項目 | 例 | |

| メール | 発信元 | attacker@CyberAttack.com | |

| 件名 | Cybersecurity Workshop 2017 at AK building | ||

| 添付ファイル | ファイル名 | invitation.zip | meeting20170401.exe |

| ハッシュ値 | 1d11060375445e4627bfef57c28af44b | 69ab49f89461bf1e4d696e2d21e36dcf | |

| URL | Mal.CyberAttack.com | ||

図 3: 不正サイトにアクセスするマルウェアが添付された不審メールを受信した場合

〜サイバー攻撃活動を記述するための仕様〜

サイバー攻撃活動を鳥瞰するには、攻撃者(サイバー攻撃に関与している人/組織)、攻撃者の行動や手口、狙っているシステムの脆弱性など、攻撃者側の側面から状況をまとめたり、サイバー攻撃を検知するための兆候、サイバー攻撃によって引き起こされる問題、サイバー攻撃に対処するために取るべき措置などを防護側の側面から状況をまとめたりする必要があります。脅威情報構造化記述形式STIXは、これら関連する情報を標準化された方法で記述し、サイバー空間における脅威やサイバー攻撃の分析、サイバー攻撃を特徴付ける事象の特定、サイバー攻撃活動の管理、サイバー攻撃に関する情報を共有するために開発されました。検知指標(インデイケータ)は、脅威情報を記述する情報群のひとつで、サイバー攻撃によって観測された事象の中から検知に有効なサイバー攻撃を特徴付ける指標について記述します。

〜サイバー攻撃活動の情報を交換するための仕様〜

サイバー攻撃活動の情報を交換するためには、情報交換の手順として、サービスを定義し、サービスで使用する転送手順やメッセージ仕様などを決める必要があります。検知指標情報自動交換手順TAXIIは、脅威情報構造化記述形式であるSTIXなどで記述されたサイバー攻撃活動に関連する脅威情報を交換するために開発されました (図 4)。

STIX/TAXIIの仕様策定は、2012年頃からDHS、MITREが中心となって進めてきましたが、2015年7月にOASISに仕様が移管されました。2016年5月には、MITRE版STIX Ver1.2と同等仕様のOASIS版STIX Ver1.2.1、DHS版TAXII Ver1.1と同等仕様のOASIS版TAXII Ver1.1.1がリリースされると共に、次のバージョンの仕様策定が進められています。

HIRTでは、サイバー攻撃対策の一環として、情報共有基盤の普及に取り組んでいます。2017年5月3日に、AISシステム(taxiiサーバ)への接続が完了しました。ここでは、AISからの検知指標の受領やAISに検知指標を投稿するためのAISシステムに接続するまでの道のりについて紹介します。

AISシステムに接続するまでのおおまかな申請手順を表 4に示します。

表 4: 申請手順

| # | 申請手順 | 実施事項 |

| 1 | 利用規約(Terms of Use)の提出 | 2016年10月24日、利用規約に署名をして提出しました。 |

| 2 | TAXIIクライアントの準備 | 2016年11月中旬、AISシステムに接続するためのカスタムTAXIIクライアントを準備しました。 |

| 3 | PKI証明書の取得、DHSへのIPアドレスの通知、相互接続セキュリティ契約(Interconnection Security Agreement)の提出 | 2016年10月27日、相互接続セキュリティ契約に署名をして提出し、加盟が完了しました。 PKI証明書は、米国政府の発行するPKI証明書と同等のものを取得する必要があります。このため、PKI証明書の取得については、国内のPKI証明書ベンダ経由で取得する方法(2017年3月8日取得)と、米国のPKI証明書ベンダから直接取得する方法(2017年2月23日取得)を試みました。特に、前者については、国内でもPKI証明書を取得できる方法を確立しておくべきと考えたもので、取得までに多くの時間を費やしてしまいました。 2017年4月11日、DHSにAISのアクセス元となるIPアドレスを通知しました。 |

| 4 | AISシステム(taxiiサーバ)への接続 | 2017年5月3日、DHSから、"Welcome to AIS"のメールが届き、AISシステムへの接続準備が整いました。同日、カスタムTAXIIクライアントで検知指標を受領できることを確認しました。 |

申請手順での一番のポイントは、AISシステムに接続するために使用するPKI証明書の取得です。米国政府のPKIフレームワークには、2つのPKI証明書の形態があります。

米国政府のPKIコンポーネントを統制するためのフレームワークであるThe U.S. Federal PKI Common Policy Frameworkの命名規則に従ったPKI証明書です。米国のPKI証明書ベンダから直接取得したPKI証明書(AISが推奨するPKI証明書ベンダOperational Research Consultantsから取得)は、この形態です。

Federal Bridge Certification Authority (FBCA)が発行に関与しているPKI証明書です。FBCAは、PKIを相互に運用するための認証局です。FBCAと民間の認証局とが相互認証することで (図 5)、民間の認証局が発行したPKI証明書が、米国政府の発行するPKI証明書と同等のものとして扱われることになります。国内のPKI証明書ベンダ経由で取得したPKI証明書(DigiCERTが発行するPKI証明書をサイバートラスト経由で取得)は、この形態です。

担当:寺田、大西

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています