![]()

(JVNVU#98283300, JVNDB-2014-004670)

更新日:2015年02月20日

SSL 3.0 の CBC (Cipher Block Chaining) モードには、中間者攻撃により SSL 通信の暗号文の解読を許してしまう脆弱性 (CVE-2014-3566) が存在します。 この問題は、別名 POODLE (Padding Oracle On Downgraded Legacy Encryption) 問題とも呼ばれています。

基本値:4.3

攻撃元区分:ネットワーク

攻撃条件の複雑さ:中

攻撃前の認証要否:不要

機密性への影響(C):部分的

完全性への影響(I):なし

可用性への影響(A):なし

現状値:3.4 (2014年10月15日時点)

攻撃される可能性:実証可能

利用可能な対策のレベル:正式対策

脆弱性情報の信頼性:開発者が情報を確認済

+ SSL 3.0 の CBC モード

+ CBC モードで SSL 3.0 を利用しているアプリケーション

SSL 3.0 の CBC モードを利用している場合、プロトコルに存在している脆弱性が悪用され、暗号化されている通信の内容が漏えいする可能性があります。

POODLE 問題として報告された脆弱性 (CVE-2014-3566) は、SSL 3.0 プロトコル自体に存在している脆弱性で、特定の製品の実装上の脆弱性ではありません。

SSL/TLS 実装への TLS Fallback Signaling Cipher Suite Value (SCSV) 仕様の導入が進められています。 SCSV は、プロトコルのダウングレード、例えば、TLS 1.1 が使えるにも関わらず、SSL 3.0 を使わせようと仕向ける操作を抑止するものです。 これにより、SSL 3.0 を利用する状況は限定的になりますが、 SSL 3.0 プロトコル自体に存在している脆弱性を除去できません。 また、SSL 3.0 しか有効にしていない設定や、SSL 3.0 しか実装していない場合には、SCSV 仕様を導入しても、問題を解決できません。

セキュリティ機構の危殆化への対応として、SSL 3.0 の無効化措置は有効です。 ただし、サーバ側で SSL 3.0 を無効にした場合には、一部のクライアントから接続ができなくなる可能性があります。 クライアント側で SSL 3.0 を無効にした場合には、一部のサーバに接続できなくなる可能性があります。 サーバに接続できない場合のブラウザ表示は、図1に示す通り、接続不可の原因を容易に特定できるものではありません。 SSL 3.0 の無効化措置を取る場合には、利用者への事前広報も含めて、推進する必要があります。

図1:サーバに接続できない場合のブラウザ表示の例 (SSL 3.0 のみを有効にしている IE 8 を利用して、TLS 1.0 のみを有効にしている Web サーバに接続した場合)

POODLE 問題として報告された脆弱性 (CVE-2014-3566) は、SSL 3.0 プロトコル自体に存在している脆弱性で、特定の製品の実装上の脆弱性ではありません。 セキュリティ機構の危殆化への対応として、SSL 3.0 の無効化措置とあわせて、 緩和策となる TLS Fallback Signaling Cipher Suite Value (SCSV) 仕様の導入、 TLS 1.1/TLS 1.2 の導入の取組み推進を推奨します。

日立製品ならびに、日立が提供する他社品(*印)の対応状況は、次の通りです。

+ ストレージ製品 (AMS 2000、HUS 100、HUS VM、USP VM、VFP、VSP、VSP G1000)

+ Collaboration

+ uCosminexus Application Server

+ Cosminexus Application Server

+ Cosminexus Project Management Server

+ Groupmax Smartphone

+ Hitachi Application Server

+ Hitachi Business Continuity Manager (BCM)

+ Hitachi Compute Systems Manager

+ Hitachi Device Manager/Tired Storage Manager

+ Hitachi Global Link Manager

+ Hitachi IT Operations Analyzer

+ Hitachi IT Operations Director

+ Hitachi Replication Manager (HRpM)

+ JP1/AO

+ JP1/DH

+ JP1/Integrated Management

+ JP1/IT Desktop Management - Manager

+ JP1/IT Resource Management

+ JP1/NETM/Asset Information Mananger

+ SRGateクライアントエージェント

+ SSCom

+ XMAP3/Web for Cosminexus

+ 帳票スクエア

+ 日立金属 Apresia シリーズ

+ 日立金属 XLGMC/XGMC/GMC/GMX/eWAVE/BMC/GMAシリーズ

+ uCosminexus Navigation Platform V9

+ uCosminexus Service Platform

+ uCosminexus Service Architect

+ Groupmax Mobile Option for 携帯電話 関連

+ Groupmax Scheduler - Mobile Option Version 6 for iアプリ

+ Groupmax Web Workflow サーバセット for Active Server Pages

+ Groupmax Workflow Library for the Java(TM) Platform

+ Hitachi Navigation Platform 10-00以降

+ Hitachi Web Server

+ TMS-4V/SP/Server/EF1

+ サーバ、クライアント製品

+ ストレージ製品

SSL 3.0 に存在する脆弱性には、次の脆弱性識別番号が付与されています。

2002年に発表されたパディングオラクル攻撃は、共通鍵ブロック暗号の利用モードの一つである CBC モードを対象とした暗号文を解読する手法です。 暗号文としてデータ列を送付し、パディングが不正である場合に発生するエラーなどを用いて、データ列が暗号文として適切かどうかを判定する手法を繰り返すことで、解読を試みます。

SSL 3.0、TLS 1.0

2002年2月、SSL 3.0 と TLS 1.0 の CBC モードには、暗号化のための初期ベクトル決定方法に問題(CVE-2011-3389)のあることが指摘されました。

(対策)として TLS 1.1 (2006年4月) と TLS 1.2 (2008年8月) では、明示的な初期ベクトル (Explicit IV) の使用を規定しました。

SSL 3.0、TLS 1.0/1.1/1.2

SSL/TLSプロトコルの再ネゴシエーション処理の脆弱性 (CVE-2009-3555) は、中間者攻撃により、特定の条件において通信データの先頭に任意のデータを挿入できるという問題です。

(回避策)として、実装での再ネゴシエーション処理の無効化、SSL 3.0、TLS 1.0/1.1 実装への RFC5746 (TLS Renegotiation Indication Extension) で規定されている "TLS_EMPTY_RENEGOTIATION_INFO_SCSV" 仕様の導入、

(対策)として TLS 1.2 への RFC5746 (TLS Renegotiation Indication Extension) で規定されている "TLS connection state" 拡張仕様の導入、が示されました。

SSL 3.0、TLS 1.0

BEAST は、CBC モードの構成を利用した攻撃で、

SSL 3.0 と TLS 1.0 の CBC モードの暗号化のための初期ベクトル決定方法の問題 (CVE-2011-3389) を利用して、平文とそれに対応した暗号文を手がかりに暗号解読 (選択平文攻撃) を試みます。

(回避策)として TLS 1.0 実装への CBC 1/n-1 record splitting 仕様の導入、

(対策)として TLS 1.1 以降への移行、が示されました。

SSL 3.0、TLS 1.0/1.1/1.2

CRIME は、圧縮処理部分の観測に基づく攻撃で、SSL/TLSの入力データの圧縮度合いによって出力データのサイズが変化するという脆弱性 (CVE-2012-4929) を利用して、入力データを推測します。

(対策)として圧縮機能の無効化措置が導入されました。

TLS 1.1/1.2、DTLS 1.0/1.2

Lucky Thirteen は、MAC-then-Encryption の構成を利用した攻撃で、

TLS が使用する HMAC 付き CBC モード (MAC-then-Encrypt) において、復号処理の処理時間差 (ハッシュ関数の計算回数の違い) があるという脆弱性 (CVE-2013-0169) を利用して、平文を得るというものです。

(回避策)として SSL 3.0、TLS 1.0/1.1/1.2 実装への CBC モードでの処理時間差が発生しにくい仕様の導入、

(対策)として TLS 1.2 で規定されている認証付き暗号利用モード(GCM:Galois/Counter Mode モード、CCM: CBC-MAC Mode モード) の利用、が示されました。

SSL 3.0、TLS 1.0/1.1/1.2

CBC モードでの脆弱性の発見により、ストリーム暗号 RC4 の利用が代替案として提示されることがあります。

しかしながら、2013年8月、RC4 は CRYPTREC の推奨暗号リストから除外され,運用監視リストに入りました。

また、マイクロソフトでは、2013年11月、安全な暗号化や証明書の利用を促進するための継続的な取組みとして Windows 8.1、Windows Server 2012 R2、および Windows RT 8.1 での RC4 の使用を制限する機能の導入、Windows 8 以前の OS を対象とした、RC4 を無効化するための更新プログラムを公開しています。

SSL 3.0

POODLE は、パディングオラクルを用いた中間者攻撃により SSL 通信の暗号文の解読を許してしまう脆弱性 (CVE-2014-3566) です。

(回避策)として SSL 3.0 の無効化措置、

(緩和策)として TLS Fallback Signaling Cipher Suite Value (SCSV) 仕様の導入、が示されました。

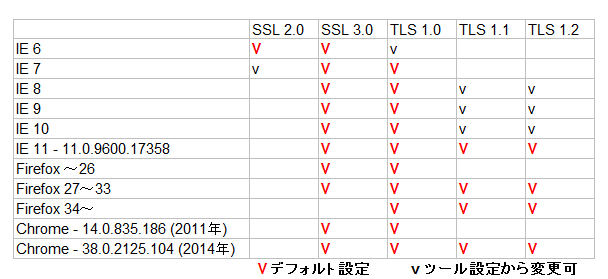

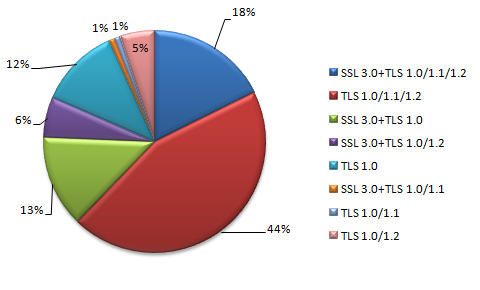

ブラウザのデフォルト設定で、SSL 3.0/TLS 1.0 がサポートされている状況が読み取れます。 ブラウザの設定確認 (TLS 1.0 の有効化) と組合わせることで、サーバ側で SSL 3.0 を無効化した際の影響は、限定的なものになると考えられます。

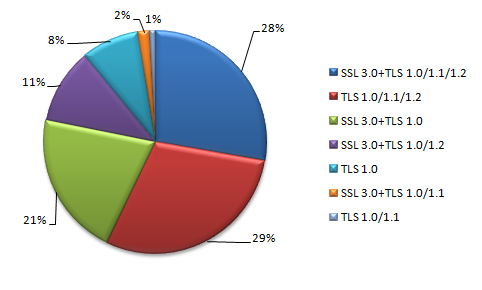

図2:ブラウザのプロトコルサポート状況

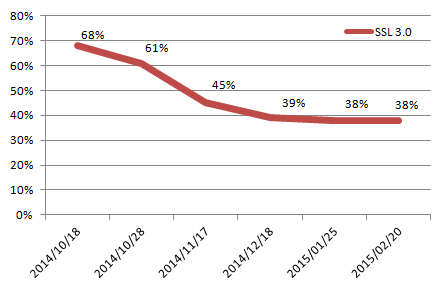

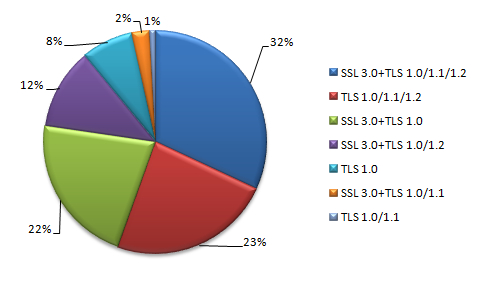

Alexa:Top Sites in Japan の上位 200 サイト (うち、119サイトが調査対象) のプロトコルサポート状況を調査した結果(2014年10月18日)、 68% が SSL 3.0 をサポートしています。また、いずれのサイトも、TLS 1.0 以降もサポートしています。 ブラウザの設定確認 (TLS 1.0 の有効化) と組合わせることで、ブラウザ側で SSL 3.0 を無効化した際の影響は、限定的なものになると考えられます。

図3:サーバの SSL 3.0 プロトコルサポート状況

図4:サーバのプロトコルサポート状況(2014年10月18日) [SSL 3.0: 68%]

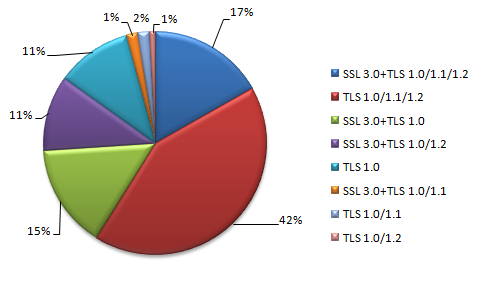

図5:サーバのプロトコルサポート状況(2014年10月28日) [SSL 3.0: 61%]

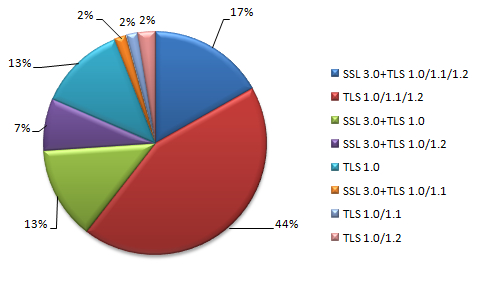

図6:サーバのプロトコルサポート状況(2014年11月17日) [SSL 3.0: 45%]

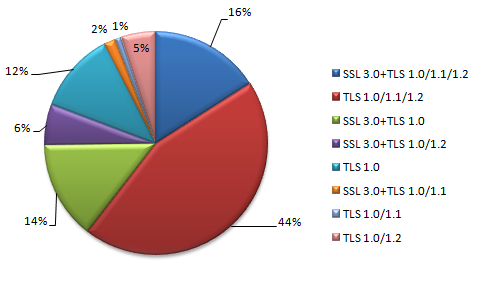

図7:サーバのプロトコルサポート状況(2014年12月18日) [SSL 3.0: 39%]

図8:サーバのプロトコルサポート状況(2015年1月25日) [SSL 3.0: 38%]

図9:サーバのプロトコルサポート状況(2015年2月20日) [SSL 3.0: 38%]

担当:寺田、大西/HIRT

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています