![]()

2009年12月下旬から「Gumblar、Martuz、Geno、JSRedir-R」と類似した攻撃手法を用いてWebサイト改ざんを行なうマルウェア、いわゆるGumblarの感染活動が再度拡大しています。

Gumblarの感染活動により、国内Webサイトのホームページ改ざんが多数発生しました。セキュアブレインの報告によれば、数時間の調査で400件以上の国内Webサイトにおいて改ざんを確認したとされています(2009年6月12日)[4]。

Gumblarに感染したパソコンでは、電源を入れても正常に起動せず、画面が真っ暗になり、マウスポインターだけが表示されるなどの症状が発生しました。また、カスペルスキーの報告によれば、10月14日から11月16日までの間に、1,250以上の国内Webサイトにおいて改ざんを確認したとされています[8]。

Gumblarの感染活動の拡大に伴い、国内大手Webサイトにおいても、意図しないJavaScriptを埋め込まれるホームページ改ざんが多数発生しています。

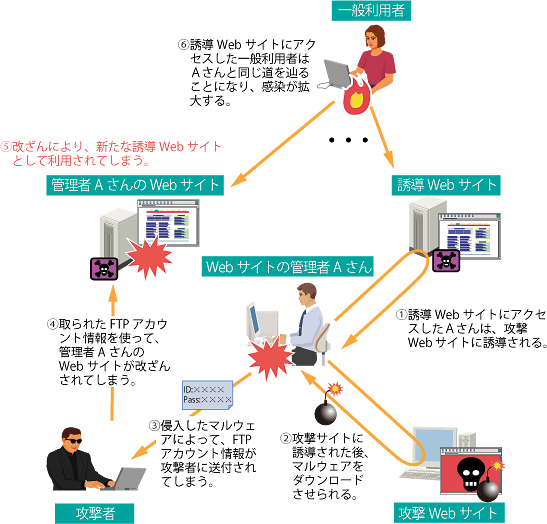

報告されているGumblarの感染活動の概要は、図1の通りです。

図1:マルウェアへの感染からWebサイトの改ざんまでの流れ

不正なスクリプトを埋め込まれてしまうなどのホームページ改ざんが発生する可能性があります。また、このホームページ改ざんにより、誘導Webサイト化されてしまった場合には、Gumblarの感染活動拡大に加担してしまうことになります。

改ざんされたWebサイトにアクセスした場合、攻撃Webサイトに誘導され、マルウェアに感染する可能性があります。また、感染してしまった場合には、FTPアカウントなどの情報が盗み取られてしまう可能性があります。

Gumblarの感染活動が多様になっており、継続した注意が必要です[11]。

攻撃サイトへの誘導方法として、難読化された不正なJavaScriptコードによる誘導だけではなく、Apacheの設定ファイルを悪用した誘導についても報告されています。

パソコンをマルウェア(いわゆるGumblar)に感染させるために、2010年6月に発見された、「Windowsのヘルプとサポートセンター機能に関する脆弱性(マイクロソフト セキュリティ情報MS10-042)」が悪用されていると報告されています。

パソコンがマルウェア(いわゆるGumblar)に感染した場合、DoS(サービス不能)攻撃に加担する危険性について報告されています。

Webサイトのホームページ改ざんには、SQLインジェクションなどのWebサイトで提供しているWebアプリケーションの脆弱性を利用する場合や、いわゆるGumblarが抜き取ったFTPアカウント情報を利用する場合などがあります。Webサイトでは、Webアプリケーションのセキュリティ問題の除去、セキュリティ更新プログラムの適用、最新の状態のマルウェア対策ソフトウェアの利用に加えて、次の点からセキュリティ対策状況を確認してください。

自分がアクセスしていない日時にアクセスが行われていないかを確認すると共に、アカウントのパスワードを変更してください。また、パスワードを変更しても再度侵入される事例も報告されていますので、FTPを利用している場合には、リモート保守を許可するパソコンのIPアドレス制限を検討してください。

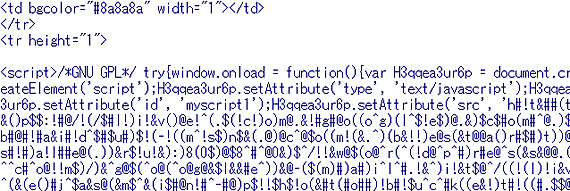

見知らぬJavaScriptやiframeが存在しないこと、見知らぬドメイン/IPアドレスを参照するJavaScriptやiframeが存在しないことを確認してください(図2)。

図2:不正なスクリプトの埋め込みの事例

(※ ここに挙げる例は、

代表的な改ざん事例のひとつであり他のパターンもありますのでご注意ください)

JVN(Japan Vulnerability Notes)の「MyJVNバージョンチェッカ」を利用してWebサイト改ざんを行なうマルウェアに悪用されやすいプログラムのバージョンを確認してください。

「MyJVNバージョンチェッカ」で「×最新のバージョンではありません」と表示された場合は、下記を参考にバージョンアップを行ってください。その際、「MyJVNバージョンチェッカ」でサポートされていないプログラム(Webサイト改ざんを行なうマルウェアに悪用されやすいプログラム)についても更新を行なってください。

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

更新が終了したら、再度「MyJVNバージョンチェッカ」を利用してバージョンの確認をしましょう。

マルウェア対策ソフトウェアがインストールされていること、定義ファイルの自動更新が設定されていること、定義ファイルが最新であることを確認してください。すぐにマルウェア対策ソフトウェアを用意できない場合は、無料で利用できるオンラインスキャンサービスの利用を検討してください。

寺田、大西/HIRT

グローバルサイン:

重要な電子文書にデジタル署名。広報にも役立っています