タイトルとURLをコピー

2024年1月、IPA(独立行政法人情報処理推進機構)は、

「情報セキュリティ10大脅威 2024(組織編)」を発表しました。

2023年に発生したセキュリティ事故や攻撃の状況等から社会的に影響が大きかった脅威として、

「ランサムウェアによる被害」、「サプライチェーンの弱点を悪用した攻撃」といった

サイバー攻撃による被害が上位にランクインしました。

サイバー攻撃の被害は、侵入経路として

「ぜい弱性が対策されず放置されたIT機器」を狙ったケースが多くなっています。

このようなサイバー攻撃を未然に防ぐためには、

「ぜい弱性が対策されず放置されたIT機器」を見つけ、

適切にぜい弱性対策を実施する必要があります。

ここでは、 JP1/IT Desktop Management 2*1を利用して、

適切なぜい弱性対策を実現する方法をご紹介します。

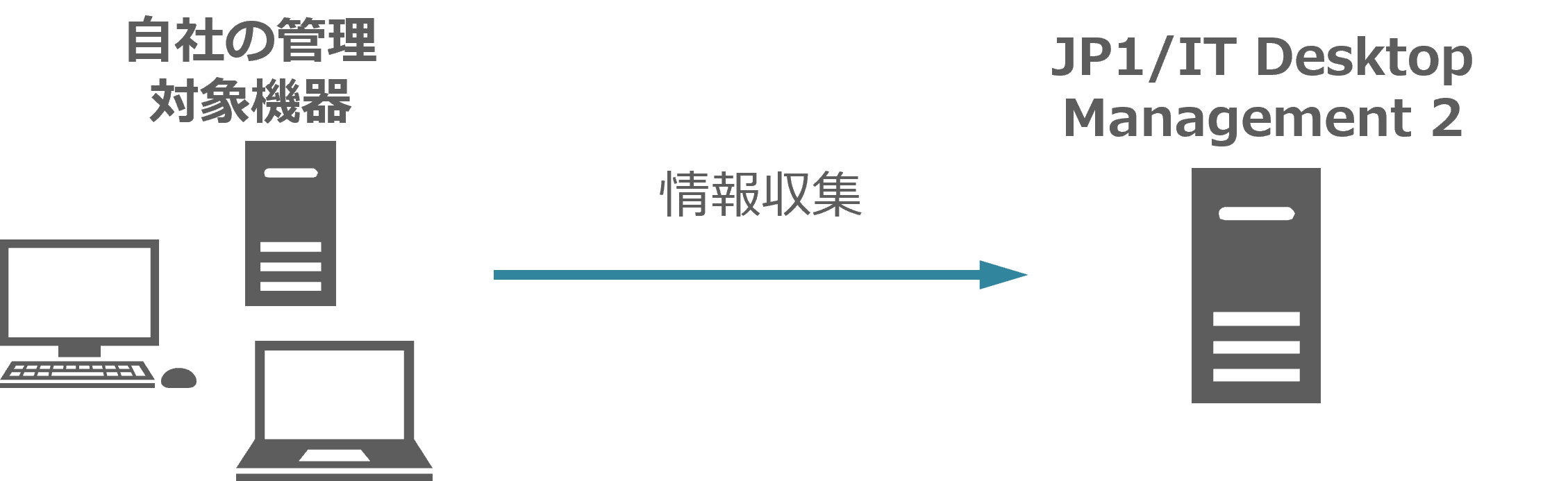

ステップ1

自社で利用する機器の設定情報やインストールソフトウェア情報を収集し、常に最新の状態を把握できている必要があります。

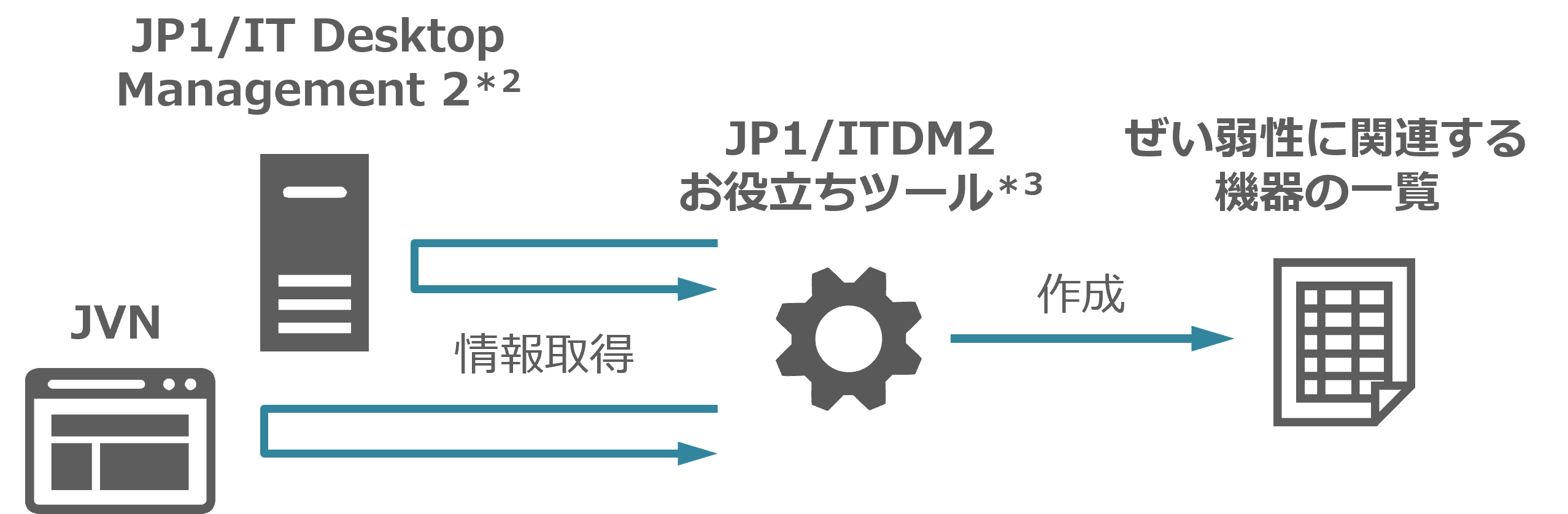

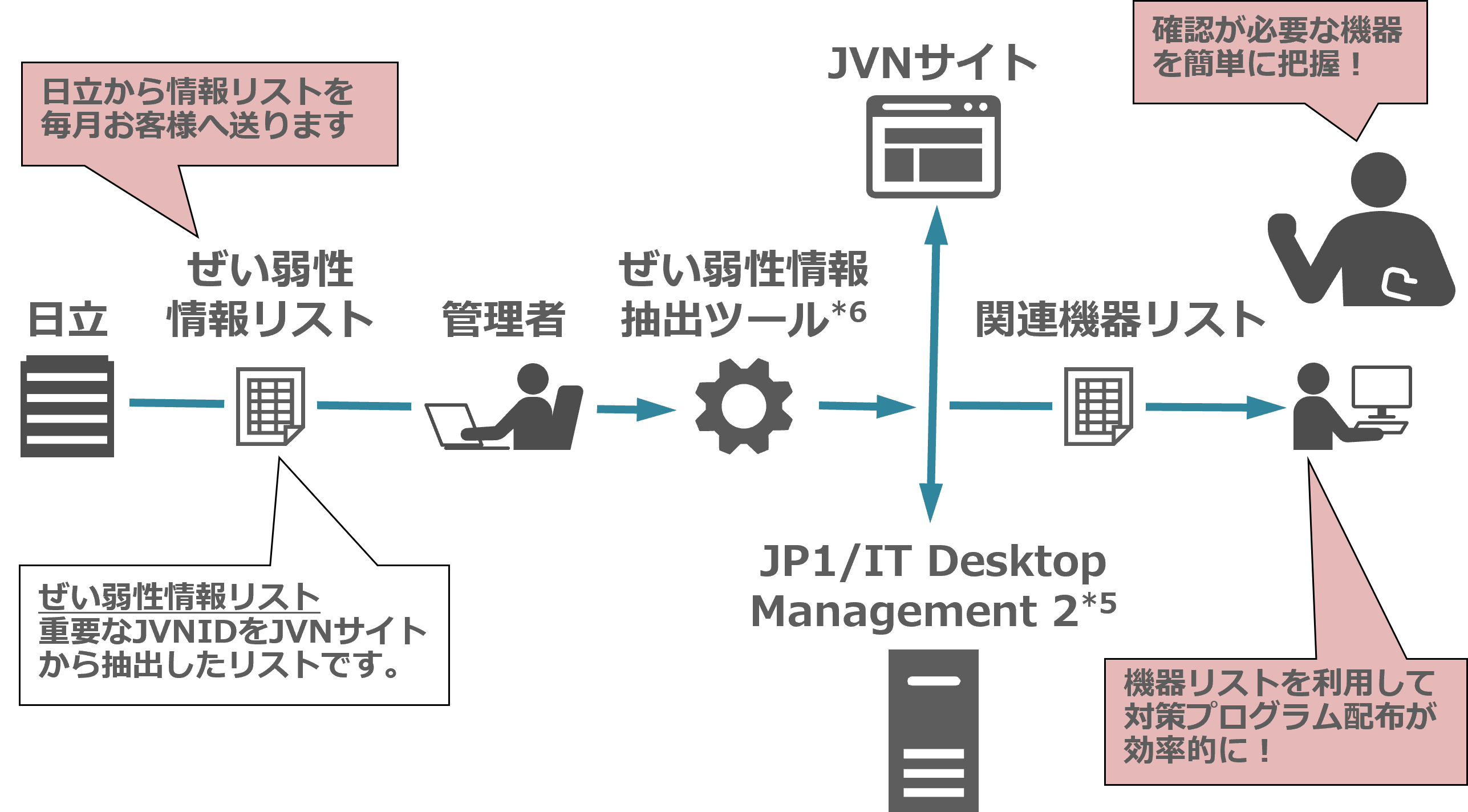

ステップ2

公開されたぜい弱性対策情報の自社の機器への影響確認を迅速に行う必要があります。

JP1/ITDM2:JP1/IT Desktop Management 2

しかし、公開されるぜい弱性対策情報は、件数が多く、すべての件数を確認するには時間が必要であり、さらに公開されるぜい弱性対策情報の企業名や製品名などの不統一による「ゆれ」の影響で、お客様がお使いのソフトウェアとの照合に時間が必要となります。

手間のかかるぜい弱性対策情報の自社の機器への影響確認は、JP1テクニカルサービスにお任せください。

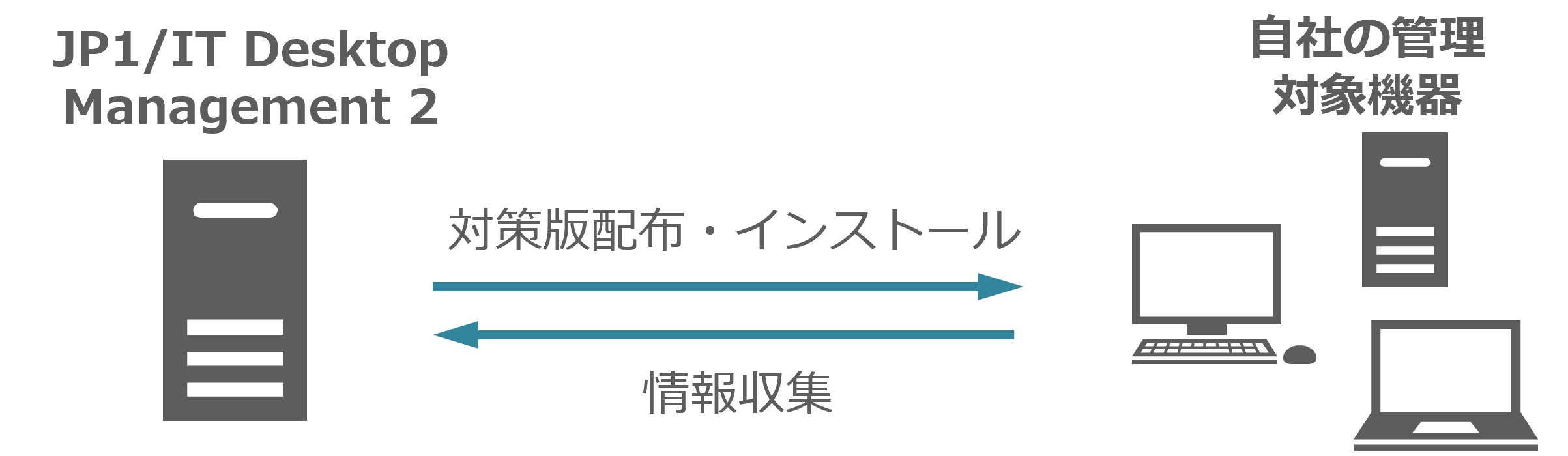

ステップ3

ぜい弱性のある機器へ対策を実施し、対策が確実に適用できたか把握する必要があります。

サイバー攻撃を未然に防ぐ、適切なぜい弱性対策には、「日々の状態把握」「ぜい弱性の迅速な検知」「ぜい弱性への確実な対策」の3つのポイントを押さえた取り組みが必要です。さらに「ぜい弱性の迅速な検知」 にかかる時間を軽減する仕組みも必要です。JP1/IT Desktop Management 2とJP1テクニカルサービスは、これらのポイントを押さえたぜい弱性対策を支援します。

JP1/IT Desktop Management 2および、JP1 Cloud Service/Endpoint Managementを利用したぜい弱性対策の詳細、およびJP1テクニカルサービスの詳細は、当社営業またはJP1の販売パートナーへお問い合わせください。

サイバー攻撃を未然に防ぐための適切なぜい弱性対策を実現する方法についてもっと詳しくお知りになりたい方は、ぜひお気軽に、下記お問い合わせフォームにてご相談ください。

お問い合わせフォーム(日立オープンミドルウェアに関するお問い合わせ)お問い合わせ内容の記載例:

【お問い合わせ対象】

【お問い合わせ内容】